绕过Cloudflare抓取?2026最新方法

2026.01.12 07:07

2026.01.12 07:07对于从事数据采集的开发者来说,Cloudflare 就像一道不断进化的墙。到了2026年,这道墙变得更加难以逾越。简单地修改 User-Agent 或使用标准的 Selenium 已经无法骗过 Cloudflare 的“机器人管理”系统。

本文将深入探讨 Cloudflare 在2026年的检测机制,并分享几种经过实战验证的绕过策略。我们不仅会讨论代码层面的解决方案,还会涉及指纹管理和网络配置,帮助你构建稳定、高效的数据抓取系统。

一、为什么你的爬虫总是被拦截?

在寻找解决方案之前,必须理解 Cloudflare 是如何识别你的。Cloudflare 不再仅仅依赖单一指标,而是计算一个综合的“信任评分”。如果评分过低,你就会看到令人抓狂的 Turnstile 验证码或 403 Forbidden 页面。

目前,主要的检测手段集中在以下三个层面:

1. TLS 指纹(JA3):这是大多数 Python 爬虫失败的第一原因。标准的 Python `requests` 库发出的 TLS 握手包具有特定的特征,Cloudflare 一眼就能认出它是脚本而非真实浏览器。

2. 浏览器指纹一致性:即使你伪造了 User-Agent,但如果你的 Canvas 渲染数据、WebGL 信息、字体列表与声明的操作系统不符,依然会被标记。

3. 行为分析:鼠标移动轨迹、点击的坐标、请求的频率以及页面停留时间。人类的作是混沌且有延迟的,而脚本往往过于精确。

二、绕过Cloudflare的核心方法

1.使用新一代自动化工具(Nodriver 与 SeleniumBase)

传统的 Selenium 和 Puppeteer 在2026年如果不配合大量的隐藏插件,几乎寸步难行。目前社区中表现较好的方案转向了更底层的协议控制。

1. Nodriver(非检测版 Chromedriver 的继任者)

Nodriver 抛弃了传统的 WebDriver 协议,直接通过 Chrome DevTools Protocol (CDP) 与浏览器通信。这种方式减少了被 Cloudflare 检测到的“自动化特征”标记(如 `navigator.webdriver` 属性)。

它在处理轻度到中度的 Cloudflare 保护时表现优异,且不需要繁琐的配置。代码实现通常包括启动浏览器、等待自动跳转以及获取 Cookie。

2. SeleniumBase 的 UC 模式

虽然原生 Selenium 容易被抓,但 SeleniumBase 封装了一个强大的 UC (Undetected Chromedriver) 模式。它不仅内置了防检测补丁,还针对 Turnstile 验证码提供了专门的辅助点击功能。在实战中,建议在脚本中加入随机的鼠标移动和非匀速的等待时间,以模拟真实用户。

2.指纹浏览器的应用与环境隔离

对于需要大规模并发抓取或长期维护账号权重的场景,单纯靠代码修补浏览器指纹(Canvas, WebGL, AudioContext)是一场无休止的猫鼠游戏。代码库更新稍有滞后,就会导致大批账号失效。

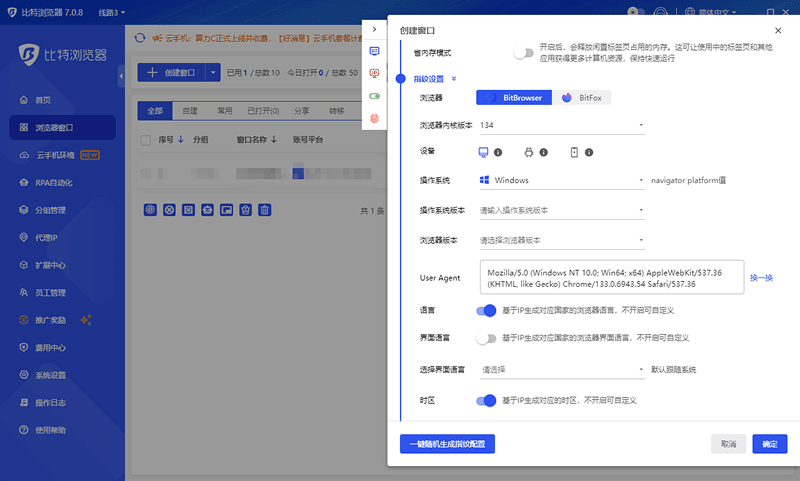

在这种情况下,使用专业的指纹浏览器是更高效的选择。以 比特浏览器 为例,它在数据采集领域被广泛使用,核心优势在于能够为每一个采集任务创建一个完全隔离的虚拟环境。

不同于我们在代码中手动去 Hook 浏览器参数,比特浏览器可以在底层直接修改浏览器的内核指纹。你可以通过它配置数百个独立的窗口,每个窗口拥有独立的:

· 硬件指纹:模拟不同的显卡型号、CPU 核心数和屏幕分辨率。

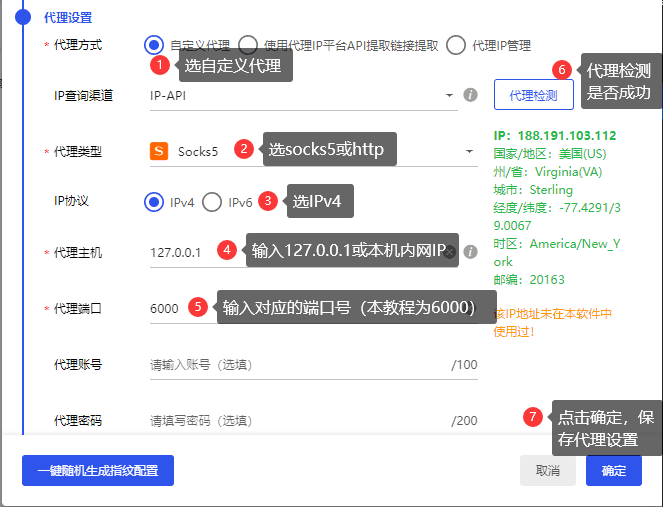

· 网络环境:每个窗口可以绑定独立的代理 IP,实现网络层面的完全隔离。

· 缓存与 Cookie:窗口关闭后可保存会话状态(如 `cf_clearance` Cookie),下次打开无需再次验证。

在面对 Cloudflare 的复杂指纹检测时,利用比特浏览器这类工具生成真实的设备特征,通常比自己在代码中通过 JS 注入去“伪造”指纹要稳定得多。它不仅降低了被识别为机器人的概率,还极大地简化了多线程并发抓取的开发难度。

3.HTTP 级别的 TLS 伪装(Curl-impersonate)

并非所有抓取任务都需要启动笨重的浏览器。如果目标网站的防护等级不是特别高(没有强制的交互式验证码),使用修补过 TLS 指纹的 HTTP 客户端是速度最快的方法。

Curl-impersonate 及其 Python 封装库(如 `curl_cffi`)是这一领域的佼佼者。它允许你模拟真实浏览器(如 Chrome 120 或 Safari 17)的 TLS 握手细节和 HTTP 标头顺序。

通过将 HTTP 请求伪装成真实浏览器的网络包,你可以绕过 Cloudflare 在网络层的握手检查。这种方法资源占用极低,非常适合高并发的数据接口抓取。

4.攻克 Turnstile 验证码

Cloudflare 的 Turnstile 是传统验证码的替代品,分为“无感验证”和“交互式验证”。

1. 对于无感验证:核心在于“环境纯净度”。如果你的 IP 质量高且浏览器指纹(如上文提到的比特浏览器环境或 Nodriver)无异常,Turnstile 通常会自动通过。

2. 对于交互式验证:必须模拟点击。不要使用简单的 `.click()` 方法。你需要移动鼠标到复选框的坐标区域,稍作停顿,然后再触发点击。获取通过后的 `cf_clearance` Cookie 至关重要,这个 Cookie 通常有数小时的有效期,保存它可以避免重复触发验证。

5.代理 IP

无论你的指纹伪装得多好,如果你的 IP 地址被列入黑名单,一切努力都是白费。

· 数据中心 IP(Datacenter):廉价,但被 Cloudflare 标记的风险极高。对于高防护站点,这类 IP 几乎是“秒封”。

· 住宅 IP(Residential):来自真实的家庭宽带,信任度最高。Cloudflare 倾向于认为这些是真实用户。

· ISP 代理:兼具数据中心的速度和住宅 IP 的信任度,是目前较为理想的选择。

在配置爬虫时,务必保持 IP 的会话粘性(Sticky Session)。在通过验证获取 Cookie 后,后续的请求应继续使用同一个 IP,否则 IP 突变会立即触发 Cloudflare 的风控。

三、总结

2026年想要绕过 Cloudflare,单靠某一种技术已经行不通了。你需要一套组合拳:

1. 底层伪装:使用 TLS 伪装库(curl_cffi)或去特征化的自动化工具(Nodriver)。

2. 环境隔离:对于长期稳定的抓取任务,利用 比特浏览器 等工具构建独立的指纹环境,解决 Canvas 和 WebGL 等深层指纹泄露问题。

3. 网络纯净:投资高质量的住宅代理或 ISP 代理,并合理控制请求频率。

4. 行为模拟:在交互中加入随机性,避免机械化的作模式。

攻防总是相辅相成的,保持对新技术的关注,灵活调整策略,才能在数据获取的道路上畅通无阻。

Bitbrowser

Bitbrowser

双端协同,多开账号

双端协同,多开账号 丰富的指纹配置,有效防关联

丰富的指纹配置,有效防关联 多员工协同管理,高效运营

多员工协同管理,高效运营