2025年如何检测浏览器指纹?五大免费指纹检测站分享

2025.11.21 06:47

2025.11.21 06:47在互联网隐私日益透明的今天,清理Cookie和开启“无痕模式”已经无法让你在网络上真正隐身。你是否遇到过这样的情况:明明更换了IP地址,甚至清理了缓存,亚马逊、Facebook或Shopee的账号依然被判定为关联?或者你刚搜索过某款鞋子,所有网页广告都开始向你精准推送同款?

这背后的核心原因,就是浏览器指纹。

到了2025年,各大平台的追踪技术已经进化得更加隐蔽和智能。对于跨境电商卖家、社媒运营人员以及重视隐私的用户来说,懂得如何检测并隐藏自己的浏览器指纹,已经不再是选修课,而是必修课。本文将为你盘点今年最好用的免费指纹检测工具,并分享如何构建安全的浏览器环境。

一、什么是浏览器指纹?它比你想象的更诚实

简单来说,浏览器指纹是网站通过你的浏览器收集到的一组配置信息。这不仅仅是IP地址,更像是一个复杂的拼图。

当你访问网站时,服务器会请求你的浏览器提供一系列数据:你的屏幕分辨率是多少?安装了哪些字体?显卡渲染图像的方式(Canvas/WebGL)有何特征?甚至你的电池电量状态和打字速度。这些看似微不足道的信息组合在一起,能生成一个独一无二的哈希值(Hash ID)。

即使你没有登录账号,这个“指纹”也能以极高的准确率(超过99%)识别出这台设备就是“你”。这就是为什么你在A网站的操作记录,会被B网站知晓的原因。

二、为什么你需要主动进行指纹检测?

在裸奔的网络环境下,进行指纹检测主要有三个目的:

1.评估账号安全风险:对于多账号运营者(如跨境电商矩阵),如果多个账号在相同的指纹环境下登录,平台会迅速判定为关联账号,导致封号。

2.验证伪装效果:如果你已经在使用代理IP或某些隐私保护手段,你需要确认这些手段是否生效,例如检查IP地址是否与系统时区匹配,WebRTC是否泄露了真实IP。

3.了解隐私暴露程度:普通用户可以通过检测,了解自己的设备向外界展示了多少“裸露”的信息,从而有针对性地进行防护。

三、2025年免费指纹检测站分享

市面上的检测工具繁多,但质量参差不齐,以下筛选了5个在2025年依然稳定、数据维度全面的免费检测网站。

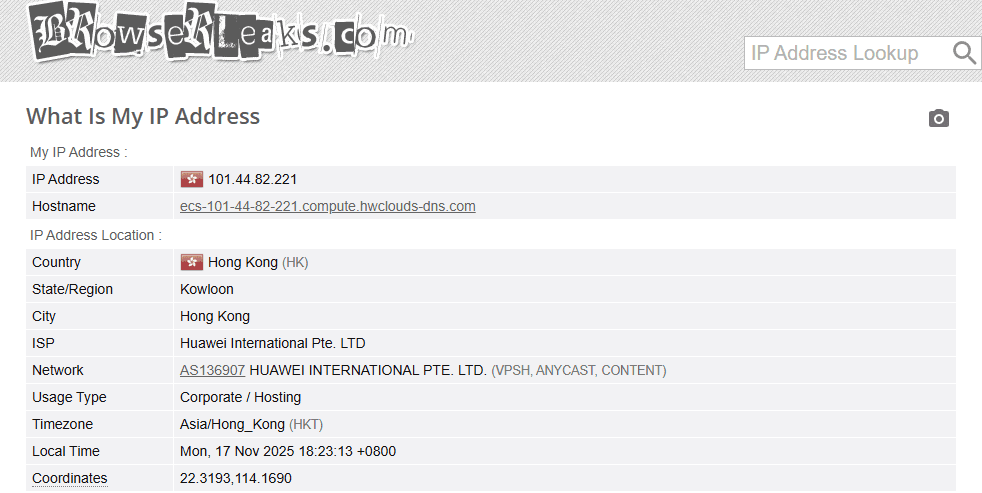

1.BrowserLeaks

BrowserLeaks 是行业内老牌且权威的检测工具,被誉为指纹检测界的“瑞士军刀”。它的特点是检测维度极其全面且深入。

它不仅提供基础的IP和User-Agent检测,还拥有独立的板块专门测试WebRTC泄漏、Canvas指纹、WebGL报告、字体指纹以及Flash和Silverlight(虽然这两者已逐渐淘汰,但仍有参考价值)。BrowserLeaks的数据展示非常详尽,适合具有一定技术基础的用户查看底层参数。特别是它的JavaScript检测功能,能详细列出浏览器暴露的所有对象属性。

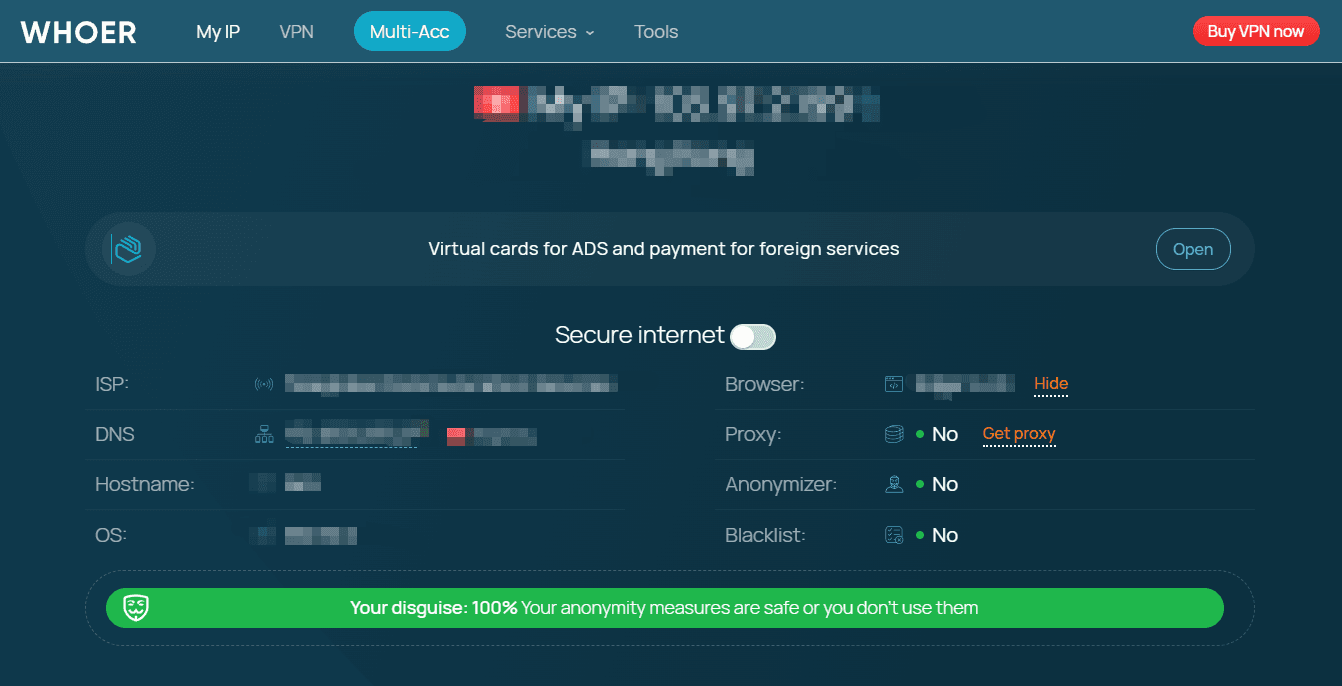

2.whoer

whoer.net 是很多跨境卖家和网络安全爱好者的首选入门工具。它的界面非常直观,核心功能是给你的当前浏览环境打分(0到100%)。

whoer 主要侧重于匿名度的综合评估。它会检查你的IP地址是否在黑名单中,DNS服务器与IP所在地是否匹配,系统时间与IP时区是否一致,以及是否存在WebRTC泄漏。如果你的分值低于100%,它会直接列出扣分项,例如“系统时间不同”或“检测到代理”。这种“清单式”的反馈让用户能迅速调整环境设置。

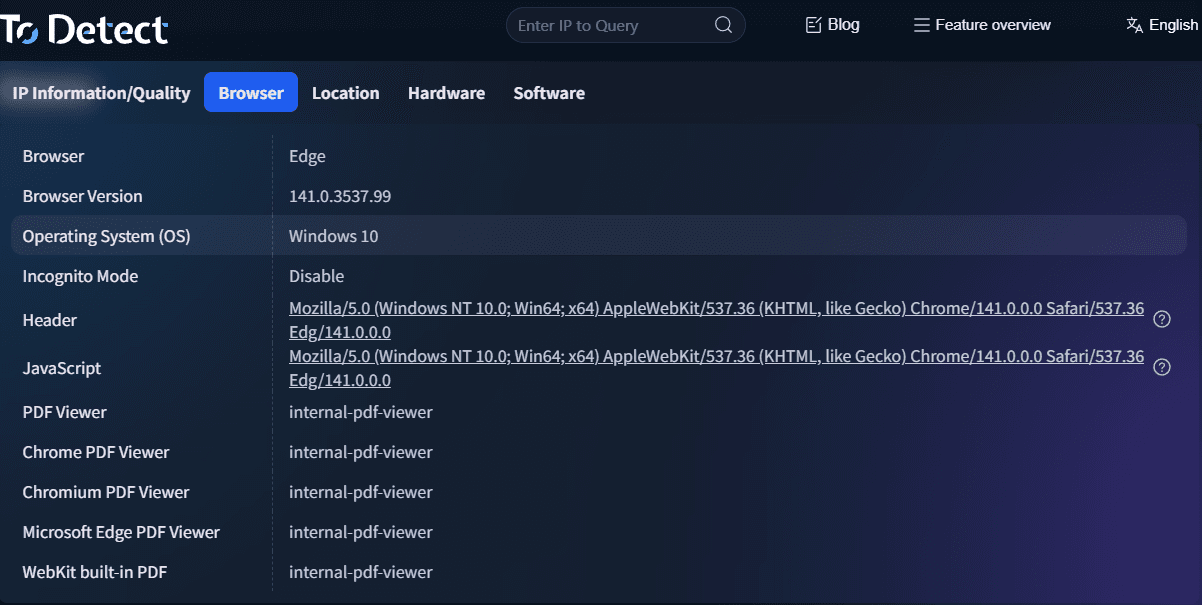

3.ToDetect

ToDetect 是近年来崭露头角的一站式检测平台,用户体验非常友好。它将Canvas、WebGL、硬件并发数、设备内存等关键硬件指纹整合在一个页面中,并支持高亮显示高风险项。

该网站的一个显著优势是结果的可读性强。对于非技术人员,ToDetect会自动分析各项参数的一致性。例如,它会对比你的浏览器User-Agent声称的操作系统与通过JavaScript检测到的平台属性是否矛盾。这对于多账号运营者检查环境配置是否出现逻辑漏洞非常有帮助。

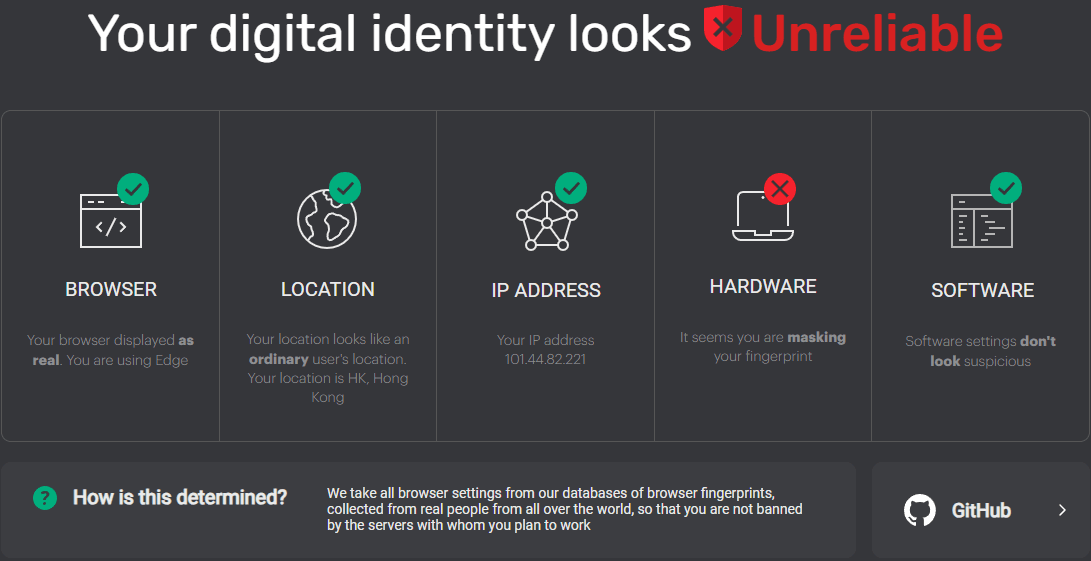

4.Iphey

Iphey 的设计理念侧重于“可信度”评估。它模拟了主流反欺诈系统的检测逻辑,给出一个“数字身份”的可信评分。

Iphey 会重点检测你的浏览器指纹是否看起来像是一个“正常的人类用户”。例如,它会分析你的浏览器窗口大小是否符合常规设备分辨率,触摸屏支持情况是否与设备类型(移动端/桌面端)匹配。如果你通过修改参数伪装浏览器,但配置出现了逻辑冲突(比如在Windows系统上伪装iPhone的指纹),Iphey通常能敏锐地识别出来。

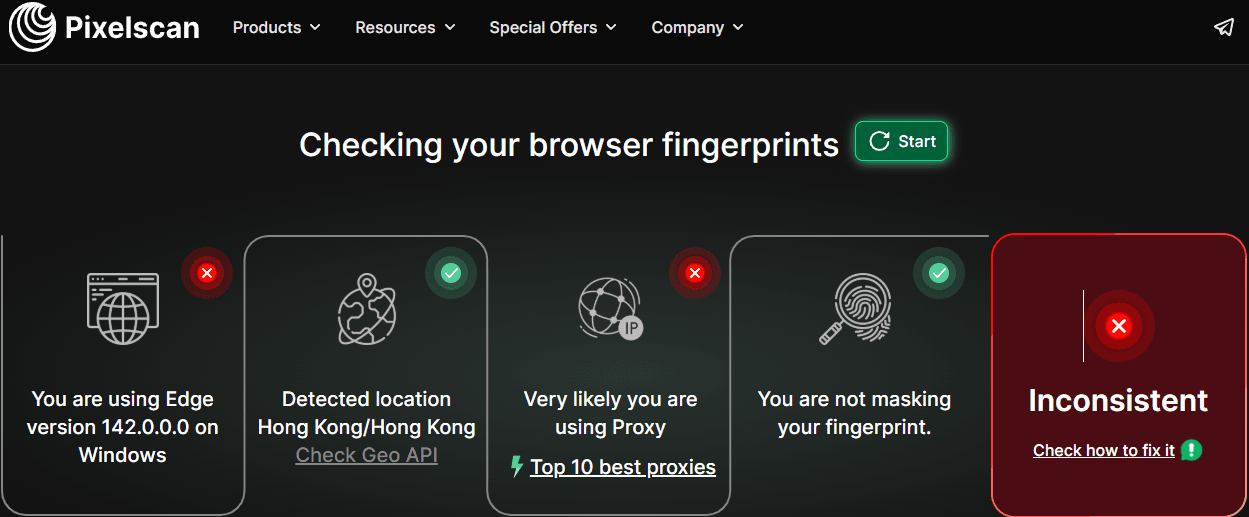

5.Pixelscan

Pixelscan 经常被用于测试高难度的反爬虫和风控系统。它由一家专门从事反检测技术的公司维护,因此其检测标准非常严格。

Pixelscan 的核心优势在于一致性检查。它会深度比对你的IP地址、地理位置、User-Agent、屏幕分辨率以及自动化控制特征。如果你的浏览器是由Selenium或Puppeteer等自动化工具驱动的,或者你的指纹参数是通过简陋的插件修改的,Pixelscan往往会直接显示“Inconsistent”(不一致)或检测出机器人行为。它是检验防关联效果的试金石。

检测只是第一步,发现问题后,我们该如何解决?如果检测结果显示你的指纹是唯一的,或者你的伪装存在漏洞,那么单纯依靠插件或清理缓存是无法解决根本问题的。你需要的是一个能够从底层修改指纹环境的解决方案。

四、该如何避免真实指纹环境泄露?

要彻底避免指纹泄露,核心思路不是“屏蔽”指纹(这反而很可疑),而是“混淆”和“隔离”。我们需要为每一个账号或任务创建一个独立的、看起来完全真实的虚拟环境。

在这个领域,比特浏览器提供了非常成熟的解决方案。

与普通浏览器不同,比特浏览器允许用户创建无数个独立的浏览器窗口。每个窗口都拥有独立的指纹环境,就像是你拥有了无数台全新的电脑。

在比特浏览器的配置界面中,你可以对内核参数进行深度的自定义。例如,你可以随机生成不同的Canvas指纹和WebGL图像数据,使网站无法通过绘图特征识别你的真实硬件。同时,它支持对时区、地理位置、User-Agent、语言、字体列表等几十项参数进行隔离设置。

这意味着,当你使用比特浏览器打开10个窗口时,对于目标网站来说,这是来自世界各地、不同配置的10台真实电脑,从而完美地规避了关联风险。对于需要运营Facebook、Amazon、TikTok等多平台账号的用户来说,这种物理级别的环境隔离是目前最安全的手段。

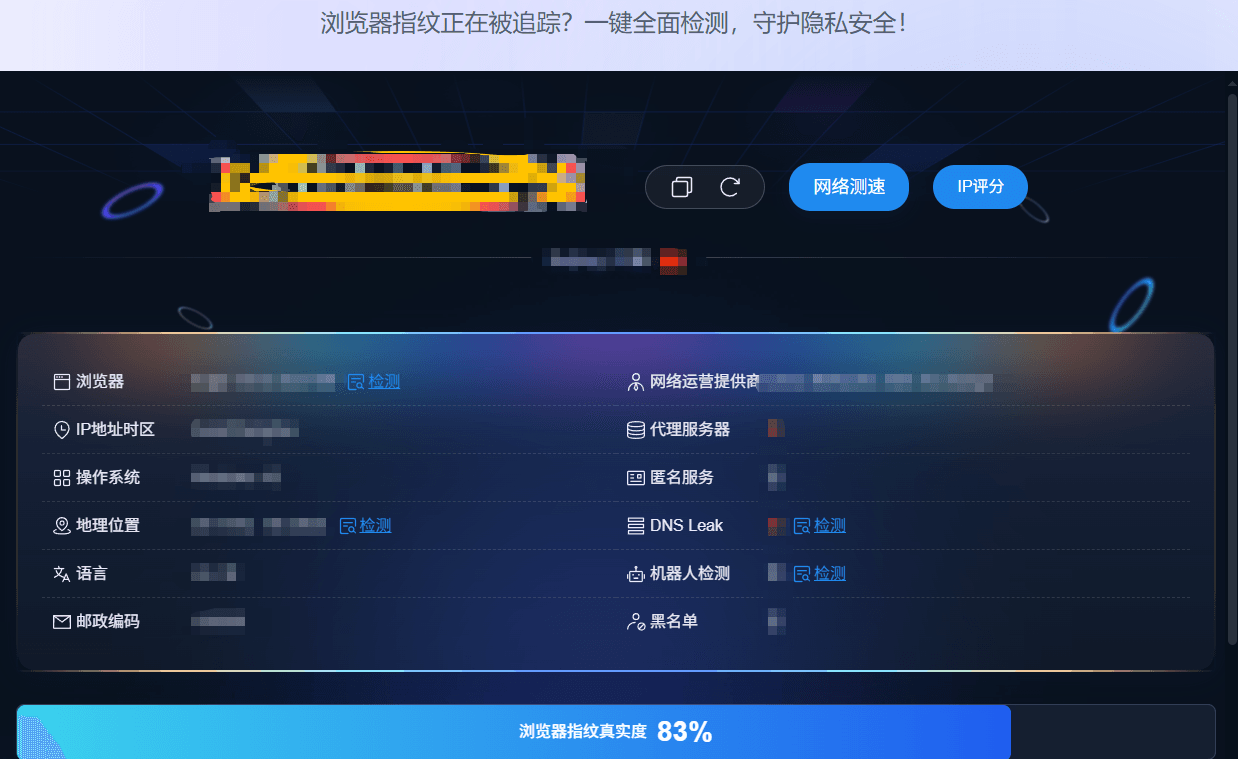

五、该如何检测比特指纹浏览器窗口环境?

为了方便用户在配置环境后立即验证安全性,比特浏览器直接集成了一个非常实用的检测入口。

你可以直接访问 bitbrowser.cn/whoer。这是比特浏览器官方提供的检测工具,专门针对其内核优化的环境进行深度扫描。

使用这个功能的步骤通常如下:

1.打开比特浏览器,配置好你的代理IP和指纹参数。

2.启动该浏览器窗口。

3.在地址栏直接输入或点击收藏夹中的检测链接。

这个工具会重点检查你的IP地址与系统环境的一致性。例如,它会核对你的代理IP所在地(如美国纽约)是否与浏览器设置的时区(EST)以及语言(English-US)相匹配。如果存在WebRTC泄露导致真实国内IP曝光,或者DNS解析位置与代理位置偏差过大,它都会给出直观的反馈。

通过“配置-启动-检测”这一闭环流程,你可以在登录敏感账号之前,确保当前的指纹环境是100%安全且伪装度极高的,大大降低了因环境配置失误而导致的封号风险。

六、总结

2025年的网络世界,隐私保护是一场隐形的博弈。浏览器指纹技术让追踪变得无处不在,但通过BrowserLeaks、Whoer等工具,我们可以看见这些隐形的“枷锁”。

而要打破这些枷锁,单纯的检测是不够的。利用比特浏览器构建独立的指纹环境,将检测与防护相结合,才是保护个人隐私和保障账号安全的最佳实践。无论你是为了保护个人数据,还是为了维护商业账号的稳定,掌握指纹管理技术都是值得投入的技能。

七、常见问题及解答

Q1:使用浏览器的“无痕模式”或“隐私模式”能防止指纹追踪吗?

答:不能。无痕模式主要是不在本地保存浏览历史和Cookie,但你的设备硬件信息(如屏幕分辨率、Canvas指纹、显卡型号)依然会传送给网站。网站仍然可以通过这些硬件指纹识别出是你。

Q2:指纹检测分数为100%就一定安全吗?

答:不一定。分数为100%(如Whoer)通常表示你的IP、时区、语言等基础设置没有逻辑矛盾。但如果你的Canvas指纹过于独特,或者你的IP地址在某些平台的黑名单数据库中,依然可能面临风控。因此,配合比特浏览器进行指纹混淆和环境隔离是更双保险的做法。

Q3:为什么我的检测结果显示WebRTC泄露?

答:WebRTC是一种实时通信协议,容易绕过代理直接暴露你的真实局域网或公网IP。在普通浏览器中很难彻底关闭,但在比特浏览器的设置中,你可以直接选择禁用WebRTC或将其替换为代理IP地址,从而从根源上解决泄露问题。

Bitbrowser

Bitbrowser

双端协同,多开账号

双端协同,多开账号 丰富的指纹配置,有效防关联

丰富的指纹配置,有效防关联 多员工协同管理,高效运营

多员工协同管理,高效运营